![Iceberg Deep Web Services]()

Ayer publicamos en Xataka "Una semana en la deep web", un reportaje sobre lo que se puede encontrar un usuario de a pie cuando se mete en Tor y empieza a saltar de enlace a enlace a través de esa "red oscura" que Google no puede indexar.

Para cerrar el especial, hemos pensado que sería interesante un artículo complementario con la parte técnica del viaje. Cómo se accede a la deep web, cómo funcionan sus mercados, ¿puedo hacer que vaya más rápido?, ¿qué demonios significa Multisig Escrow? Ahí va una guía sobre esto y algunos consejos para no perderse.

Esto es lo que vas a encontrar en la Deep Web

Deep web, darknet y una aclaración habitual

La mitad de los artículos sobre la deep web empiezan con el símil del iceberg y un enunciado tremendista: el ~90% del contenido de Internet no es accesible a través de los motores de búsqueda estándar. A esta parte de la red se la conoce como "Internet profunda", "Internet invisible" o "Internet oculta".

Cabe aclarar que ese 90% no se refiere a las redes anónimas, ni a la compraventa de droga, ni a la pornografía infantil: la mayor parte de ese contenido son webs perfectamente normales que no pueden ser indexadas por las arañas de los buscadores. Podrían ser páginas detrás de un paywall o sitios con un "Disallow" en el robots.txt. Mucha de esa deep web es en realidad temporal: páginas dinámicas que se generan al consultar una base de datos, como nuestro saldo en el banco o el tiempo que hace en Madrid.

![Logo Agora Marketplace]()

Para diferenciar todo esto del lado "oscuro" de la red, los servicios y páginas ocultos a los que sólo se puede acceder con un proxy, se suele utilizar el nombre de darknet. Se puede decir que la darknet está contenida en la deep web. A pesar de la distinción, es muy habitual decir "deep web" como sinónimo de darknet (o las complementarias "deepnet" y "dark web") y en nuestras publicaciones usamos los términos indistintamente.

¿Cómo accedo a la deep web?

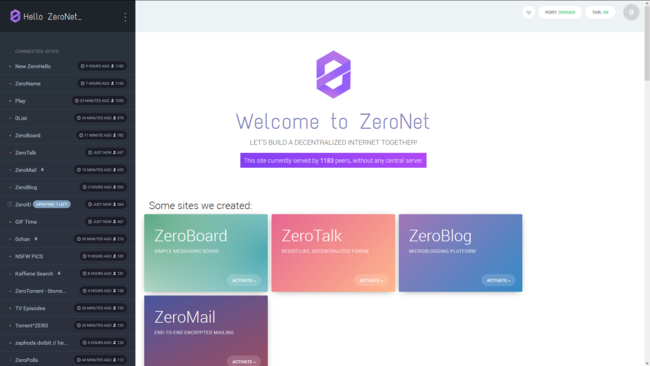

Las tres redes anónimas más populares son Tor, I2P y Freenet. Nos permiten navegar por webs y servicios escondidos detrás de un pseudo-dominio. Tor (The Onion Router) es la más usada y tiene la mayor cantidad de servicios; a pesar de funcionar a través de un enrutado muy complejo, es muy fácil acceder a ella.

![Tor]()

The Tor Project, los desarrolladores de Tor, ofrecen un navegador basado en Firefox que se conecta a Tor sin necesidad de configurar nada: TorBrowser. Si quieres usar Tor desde otro navegador, puedes conectarte a través del proxy Tor2web. Otra opción es instalar Tails, una distribución de Linux que encamina todas las conexiones a través de Tor. Para probar, con TorBrowser es suficiente.

Para saber más sobre I2P (Invisible Internet Project) y Freenet, puedes visitar la web de sus desarrolladores: la comunidad de I2P y The Freenet Project.

¿Tor es siempre así de lento? ¿Es normal que no carguen muchas páginas?

Una vez dentro de Tor, lo primero que notamos es la lentitud. Incluso si abrimos genbeta.com, que está en un servidor público, tarda más en cargar que nuestra conexión normal. Para entender esto hay que saber cómo funciona la red Tor, ese enrutado tipo cebolla que nos lleva de un nodo al siguiente aleatoriamente hasta llegar donde queremos.

![Cómo funciona Tor]()

No es insoportablemente lento gracias a las conexiones que tenemos hoy en día, pero hay una manera de que vaya más rápido: configurando el proxy para que se conecte a los nodos con mayor ancho de banda. En cuanto a la darknet, se saltan el problema de la lentitud haciendo páginas muy sencillas: nada de javascript, cookies ni hojas de estilo complejas, algunos de los servicios recuerdan al Internet de los 90.

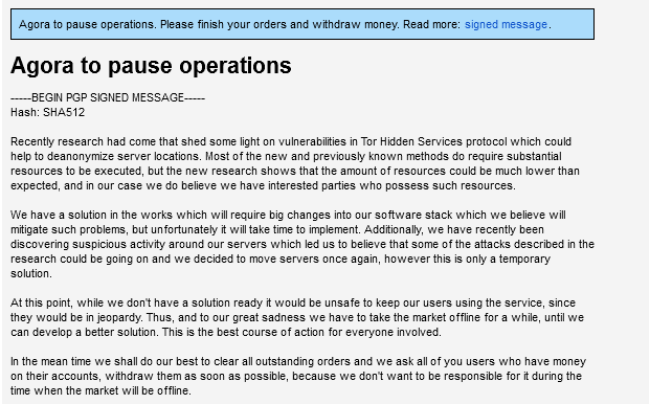

Otro problema con el que no tardaremos en toparnos es que muchas páginas de la darknet no cargan, aunque tengamos una lista de enlaces actualizada hace pocos meses. Puede ser por varias razones: los servicios ilegales de Tor cambian de URL habitulamente, cierran, las cierran y a veces los administradores apagan los servidores por una temporada. También hay servidores de la clearnet (red pública), que bloquean las conexiones desde Tor para evitar usuarios que vayan a abusar del anonimato.

Entonces, ¿con Tor soy 100% anónimo?

No. Tor hace que tu conexión sea anónima y que nadie sepa de dónde vienes, pero tu anonimato depende de tus patrones de uso. Si accedes a tus redes sociales a través de Tor o usas tu correo personal, se puede relacionar tu conexión con tu nombre.

![Anonmail]()

La darknet ofrece servicios alternativos para comunicarte a través de Tor. Hay varios servidores de correo: algunos gratuitos como "Mail2Tor", otros de pago como "Anonmail" y otros freemium como "SIGAINT". Hay servicios de chat que funcionan sobre IRC, XMPP y otros protocolos. Y también hay servicios de hosting y almacenamiento.

Pero existen formas menos evidentes de descuidar tu privacidad. Las webs que muestran contenido activo usan aplicaciones que podrían acceder a la información personal de tu ordenador: Flash, ActiveX, QuickTime e incluso JavaScript. Por eso TorBrowser viene con estos complementos desactivados, salvo JavaScript que puedes desactivar manualmente escribiendo "about:config" en la barra de direcciones.

¿Dónde encuentro enlaces .onion?

![The Hidden Wiki Logo]()

Una de las puertas de entrada a la darknet es The Hidden Wiki, una wiki que sirve de directorio para encontrar otros servicios ocultos de Tor. Como muchas otras "páginas invisibles", la Hidden Wiki cambia de vez en cuando de pseudo-dominio, pero su URL actual se puede encontrar fácilmente en Google y en comunidades como Reddit.

Hay otras wikis, que se diferencian de la Hidden Wiki por ser más o menos restrictivas que ésta respecto a la pornografía infantil (un problema que divide a la darknet, con buena parte de la comunidad persiguiendo este tipo de enlaces). Están la Liberty Wiki, All You're Wiki y The Uncensored Hidden Wiki. También hay muchas páginas (dentro y fuera de deep web) que no son wikis pero mantienen una lista actualizada de enlaces ".onion".

![Torch Logo]()

Así y todo, esto de los directorios de enlaces es una forma muy arcaica de navegar por Internet. Por eso la deep web tiene sus propios buscadores. Los dos más conocidos son "Torch", que tiene indexadas webs .onion de todo tipo; y "Grams", que buscará lo que le pidas en varias tiendas del mercado negro (los darknet markets). Luego está el bot Harry71, una araña web que rastrea toda la deep web y mantiene actualizada una lista de enlaces pública, con estadísticas del uptime de las páginas.

Relacionado | Memex es el buscador con el que la DARPA intentará indexar la Deep Web

¡No entiendo nada! La jerga de la deep web

![Logo de Cebollachan]()

Recién llegado a la deep web, te das de frente con el mismo choque cultural que en cualquier otra comunidad online: no entiendes la jerga. Si en 4chan "sauce" significa source y en el WoW "kek" quiere decir que te estás riendo, en la deep web cuando recibes una "Love Letter" es que estás en problemas con la ley y cuando ves un link de "Hard Candy" es que debes evitar abrirlo. Algunas definiciones del slang habitual:

Términos generales

- Cipherspace: para referirse a cualquiera de las redes anónimas: Tor, I2P, Freenet... y en especial a los servicios oscuros que ocultan.

- Onionland: lo mismo que antes, pero específicamente para la red Tor.

- Clearnet: para referirse a la red normal, los servicios públicos de Internet. También se usa "clearweb".

- Mariana's Web: una leyenda urbana surgida en 4chan sobre el nivel más profundo de la deep web (de ahí la referencia a la fosa de las Marianas). Según el mito, son las webs menos accesibles, donde se comparten archivos prohibidos y los peores vídeos.

- Carding: el robo de datos de tarjetas de crédito para luego venderlos. También robos en general: por ejemplo, "carded iPhones" son iPhones robados.

- Stats: las estadísticas de los vendedores y compradores que determinan su reputación (número de transacciones, etcétera). Imprescindibles junto con las reviews para reducir el riesgo de estafa, aunque falseables mediante shilling.

- Shilling: de "hacer de señuelo" en inglés. Crear perfiles falsos en los distintos foros de la deep web, así como en Reddit, para hablar positivamente de un vendedor y convencer a los potenciales clientes. También al contrario: hablar mal de la competencia.

- Escrow: "depósito" en inglés. Se refiere a que, durante el proceso de la compraventa, el intermediario congelará la transacción hasta que el vendedor cumpla con su parte. Si esto no ocurriese, se pasaría a una situación de disputa en la que mediará este intermediario (como en PayPal).

- Stealth: los métodos de los vendedores para camuflar los productos que envían por correo postal.

- Honeypot: los cebos del FBI y otros agentes judiciales para atrapar a los usuarios que participan en actividades ilegales.

- Love Letter: una notificación oficial que los cuerpos de seguridad te envían por correo postal cuando han confiscado tu paquete. Muchos falsos vendedores las envían a sus compradores como parte de una estafa.

Acrónimos

- DNM: de "dark net market", el mercado negro de la deep web. Es decir, las tiendas donde se pueden comprar productos robados o ilegales.

- BTC: Bitcoin, la moneda aceptada en cualquier DNM.

- FE: de "finalize early", cuando existe la posibilidad de saltarse el sistema de Escrow para finalizar antes una transacción.

- LE: de "law enforcement", para referirse a los cuerpos judiciales que asedian las webs ilegales de la deep web (en Estados Unidos, el FBI).

- CP y JB: ver "Hard Candy" y "Jailbait" más abajo.

Términos sensibles

Algunas de estas definiciones pueden herir tu sensibilidad:

- Snuff: vídeos de torturas, violaciones, asesinatos y suicidios. Muchos son leyendas urbanas o montajes, pero otros existen y siguen distribuyéndose en distintos foros. Es un término común fuera de la deep web, pero es aquí donde es más fácil encontrar estos archivos.

- Hard Candy: un manual en la Hidden Wiki con este nombre para conseguir pornografía infantil. Por extensión, es la expresión que se usa para referirse a la pornografía infantil en otras webs, junto con "CP" y "pedo" (de child porn y pedophilia).

- Jailbait: pornografía o contenido erótico con menores en la pubertad o adolescencia, a veces abreviado como "JB". También ilegal, pero menos perseguido que el CP por los moderadores de las comunidades. Por ejemplo, en CebollaChan permiten jailbait pero no pornografía infantil.

- Scat fetish: de "escatológico", para los vídeos relacionados con este fetichismo.

- Crush fetish: otro fetichismo, éste ilegal, del que también se comparten vídeos en la deep web. Son vídeos en los que se maltratan y matan animales, la definición exacta está en Wikipedia.

En DeepDotWeb mantienen actualizado un diccionario de darknet con estos términos y muchos otro para ayudar a los que se inician en los mercados de la deep web.

¿Cómo puede funcionar un mercado negro en Internet?

![Interfaz Agora Marketplace]()

Visto todo lo que hay a la venta en la deep web, uno se pregunta cómo pueden funcionar las tiendas de compraventa. El mercado negro de la darknet se sostiene sobre cuatro pilares:

1) PGP

¿Hay alguna forma de ser más anónimo que estando en una red descentralizada y que hace casi imposible rastrear tu IP? Sí, cifrando todas tus comunicaciones con PGP, o mejor dicho "GPG" —su versión open source. Es el método preferido de los traficantes de droga, que ofrecen su clave pública al usuario durante la transacción.

Además, no se usa el correo electrónico (la mayoría de las tiendas sólo te piden una contraseña y un pin para registrarte).

2) El Bitcoin

El Bitcoin es la moneda "de curso legal" en la deep web. Es dinero inconfiscable y anónimo, pero incluso usando bitcoins hay que tomar muchas precauciones para que no puedan seguirte el rastro.

La dirección en la que un usuario recibe una transferencia de bitcoins es completamente anónima. El "problema" es que las transacciones con bitcoins son públicas. Por eso, alrededor de las webs de compraventa han ido creciendo servicios de blanqueo de bitcoins y mezcladores de bitcoins, para dificultar que —siguiendo las transacciones en la cadena de bloques— se puedan relacionar tus bitcoins con tu persona.

![Mezclador Bitcoins]()

Cómo funciona BitMixer: diagrama básico de un mezclador de bitcoins

¿Qué es un mezclador de bitcoins? Son empresas como BitMixer, BitBlender, Tor Wallet... Lo que hacen es justamente eso: mezclar tus bitcoins con otros y reenviar bloques equivalentes a las direcciones que especifiques. Los honorarios de estos servicios son un porcentaje fijo del total a blanquear (en el caso de Bitmixer, un 0,5%). En algunas tiendas de la deep web, los mezcladores van integrados en el proceso de compra.

3) Los sistemas de reputación

Al igual que en eBay, tu reputación como vendedor es lo que te da validez en los mercados de la darknet. Las valoraciones se pueden encontrar en las propias tiendas, en foros de la deep web e incluso en Reddit. Los usuarios advierten a otros de las estafas y dejan reviews muy completas de los vendedores fiables y sus productos.

Los vendedores nuevos pueden introducirse en el mercado enviando muestras ("samples") gratuitas o a precio de coste para que los compradores puedan legitimarlo con su feedback.

4) Escrow y Multisig Escrow

![Escrow]()

Si no existiera el Escrow, no habría forma de protegerse contra las estafas. Todos los grandes mercados ofrecen este servicio: el dinero queda depositado en manos de los administradores de la tienda durante el proceso de compra, y no pasa al vendedor hasta que el producto se envía al comprador. Las tiendas cobran un porcentaje pequeño (alrededor de un 0,5%) por utilizar Escrow, además de un sistema de disputas si hay algún problema. Algunos vendedores te ofrecen un descuento si te saltas este mecanismo.

El Multi-Signature Escrow (o Multisig) es una alternativa en la que el dinero del comprador está retenido en una dirección de Bitcoin firmada tanto por él como por el vendedor. De esta forma, son los involucrados los que arbitran sobre el dinero.

Hasta aquí llegan mis conocimientos porque no me he atrevido a comprar nada (por razones obvias), pero os dejo una lectura interesante de alguien que llegó hasta el final del proceso: Deep Web Marketplaces de Joel Monegro.

¿Y cómo te llega lo que has comprado?

Si el producto que compras es físico y tangible, especialmente si es ilegal, hay varios métodos para recibirlos por correo postal. El más fácil, para gente con sangre fría, es pedirlo directamente para tu casa: una periodista de The Guardian usó su propia dirección con un nombre falso y recibió unos gramos de marihuana sin problema. Otra opción es usar un buzón de correo anónimo para recoger el paquete en persona o que te lo reenvíen.

![Private Box]()

Y luego están los "métodos de discreción" de los vendedores. Hay mucho secretismo sobre este tema, pero he leído cosas fascinantes. Por ejemplo, la del paquete enviado a una oficina de correos a nombre de "el poseedor del billete de dólar con número de serie X"; cuando apareces por allí con ese billete, te lo entregan sin problema. Otras técnicas de discreción más aburridas pueden ser camuflar el paquete para que parezca que viene de una tienda conocida (un cartón de Amazon, por ejemplo); o esconder el producto ilegal en otro objeto, un clásico.

Que finalmente recibas el paquete no significa que te hayas librado: hay veces que la policía sabe lo que contiene, pero deja que continúe el proceso de entrega para poder investigar esa vía de tráfico ilegal. A esto se le llama CD (controlled delivery).

¿Cómo puedo evitar las estafas?

Pongamos que quieres comprar algo legal: un libro sobre seguridad informática que sólo has encontrado en la deep web, o algo así. ¿Cómo saber si el vendedor es un scammer? Por norma general, sospecha de todo el que no ofrezca Escrow. Si el Escrow no es una opción, una búsqueda en Google te puede sacar de dudas. Reddit es un buen lugar donde encontrar usuarios alertando de las estafas.

Una lectura interesante es Estafa por scam en Silkroad de José Andrés Noguera, que tuvo una mala experiencia. Sobre todo recuerda que en la deep web hay mucho, mucho timo y que hay que pensárselo dos veces.

¿Se puede entrar a la deep web y no ver nada ilegal?

Sí, de hecho es más fácil de lo que pueda parecer. Si partes de una wiki que censure la pornografía infantil, como All You're Wiki, evitarás esos enlaces. Aunque abunda en la deep web, este delito está muy perseguido por gran parte de la comunidad de Tor, así que se puede esquivar sin problemas (simplemente no hagas click en algo que ponga "hard candy" o "jailbait"). Otras palabras clave a esquivar son gore y snuff.

Los mercados de droga suelen requerir que te registres como usuario (si no, es posible que sea scam), así que no acabarás en una de estas tiendas si no quieres. Y si te preocupa que el gobierno te esté observando, quizá quieras obviar las webs de Whistleblowers ("informantes" en inglés), con documentos confidenciales.

En Xataka | Una semana en la deep web. Esto es lo que me he encontrado

Como ya contamos hace algo más de un año en

Como ya contamos hace algo más de un año en